Propos du billet

Ce billet décrit la mise en place d’un service Windows Server Active Directory Rights Management Services sur un serveur Microsoft Windows 2008 Server.

Il sera aussi présenté la configuration des clients Information Rights Management.

Pré requis

Un niveau fonctionnel du domaine 2003

Créations des comptes utilisateurs :

Adrmsadmin membre de domain users ; enterprise admins.

Adrmssrvc membre de domain users

Décocher « User must change password at next logon »

Cocher « Password nerver expires »

Accès suivants :

Compte administrateur de domaine

Accès au serveur de base de données

Une forêt Windows 2003

Nettoyage de l’ancien cluster RMS

Problèmes de déploiement RMS

Lors du déploiement de RMS, les fichiers de ressource et les connexions entre les différents composants sur lesquels s’appuie RMS sont configurés et établis. Si une erreur survient lorsque RMS essaie de configurer une ressource, le déploiement échoue et un message d’erreur s’affiche. Cette section présente les causes les plus courantes de ces erreurs afin de vous aider à résoudre des situations inattendues susceptibles de vous empêcher de mener à bien le déploiement de RMS.

Impossible de déployer le serveur de certification racine

Il est possible que vous ne puissiez pas déployer un serveur de certification racine car les pages de déploiement n’apparaissent pas. Ce problème peut se produire lorsque vous cliquez sur Dimensionner RMS sur ce site Web pour déployer le premier serveur de certification racine dans la page Administration Globale. Les pages que vous obtenez alors ne sont pas les pages de déploiement pour un serveur de certification racine, mais celles utilisées pour déployer un serveur de licences.

Ce problème se produit lorsque vous n’annulez pas le déploiement du dernier serveur de certification racine dans la forêt Active Directory concernée avant d’y désinstaller RMS, puis que vous essayez de déployer un serveur de certification racine. Lorsque vous annulez le déploiement de l’unique serveur de certification racine figurant dans la forêt Active Directory, le point de connexion de service est supprimé d’Active Directory. Si vous n’annulez pas le déploiement du dernier serveur de certification racine figurant dans la forêt avant de désinstaller RMS, vous ne pourrez pas déployer un autre serveur de certification racine situé dans cette forêt si, au préalable, vous ne supprimez pas manuellement le point de connexion de service d’Active Directory.

Si les pages de déploiement d’un serveur de licences sont affichées alors que vous essayez de déployer le premier serveur de certification racine dans une forêt Active Directory, supprimez le point de connexion de service d’Active Directory en procédant de la façon suivante :

Pour supprimer le point de connexion de service pour RMS

1. Si nécessaire, installez les outils de support de Windows Server :

Pour Windows Server 2003, à partir du dossier \Support\Tools sur le CD d’installation, exécutez le programme Suptools.msi.

Pour Windows 2000 Server, à partir du dossier \Support Tools sur le CD d’installation, exécutez le programme Setup.exe.

2. Connectez-vous au contrôleur de domaine dont le serveur de certification racine est membre en utilisant un compte membre du groupe Admins du domaine.

3. À partir d’une invite de commandes, tapez la commande suivante, puis appuyez sur ENTRÉE :

Ldp

4. Cliquez sur Connexion, puis sur Connecter.

5. Appuyez sur ENTRÉE. N’entrez aucune information.

6. Cliquez sur Connexion, puis sur Lier.

7. Appuyez sur ENTRÉE. N’entrez aucune information.

8. Cliquez sur Afficher, puis sur Arborescence.

9. Appuyez sur ENTRÉE. N’entrez aucune information.

dc=VotreDomaine,dc=com est affiché dans le volet gauche.

10. Développez dc=VotreDomaine,dc=com.

11. Développez Configuration.

12. Développez Services.

13. Supprimez RightsManagementServices.

ou

1. Téléchargez et installez le RMS Administration Toolkit. Il peut être téléchargé à partir du site Web de Microsoft.

2. Ouvrez l’invite de commandes en cliquant sur Démarrer, puis Exécuter. Dans la boîte de dialogue Exécuter, tapez cmd, puis cliquez sur OK.

3. À partir d’une invite de commandes, tapez la commande suivante :

ADSCPRegister.exeunregisterscp <URLtoUnRegister>

4. À la place de <URLtoUnRegister> tapez l’URL du point de connexion de service RMS, par exemple https://my_domain/_wmcs/Certification.

Une fois cette procédure terminée, vous pouvez déployer le serveur de certification racine.

Impossible de générer le contexte SSPI

Vous recevrez peut-être un message d’erreur « Impossible de générer le contexte SSPI » lors du déploiement si le compte de service RMS n’est pas authentifié lors de l’inscription du serveur de certification racine avec le service d’inscription Microsoft.

Si vous recevez ce message, vérifiez si le compte de service RMS est un compte de domaine valide. S’il s’agit d’un compte de groupe, vérifiez si l’appartenance au groupe est effective, si vous pouvez convertir tous les comptes inclus dans le domaine et si les comptes disposent d’autorisations sur les bases de données SQL.

Installation du serveur SQL 2005

Installation du serveur de certificat

Installation du service IIS

Si vous envisagez la diffusion de certificats par l’intermédiaire d’une page Web, il est préférable d’installer IIS (Internet Information Services) avant l’installation de l’autorité de certification. De cette manière, IIS sera automatiquement configuré pour diffuser des certificats.

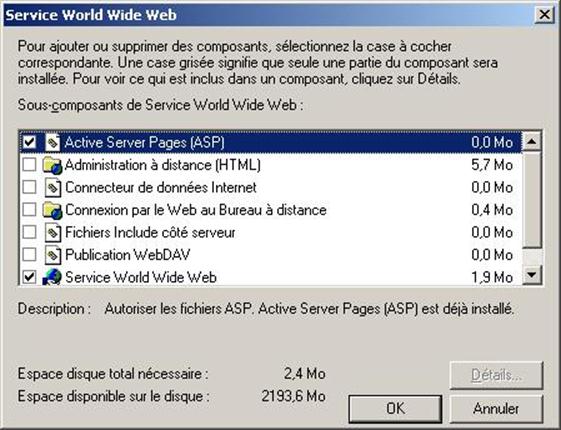

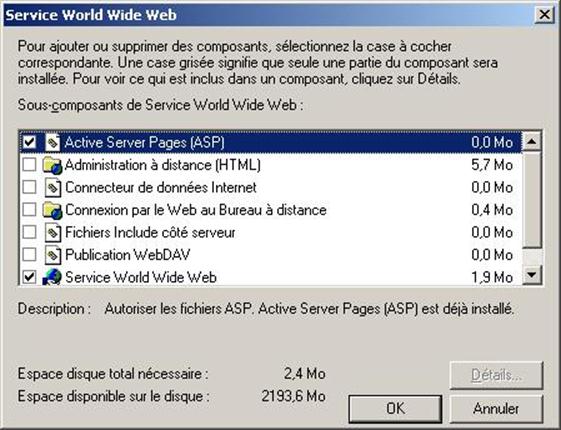

Pour installer IIS, il faut se rendre dans « Ajout/Suppression de programmes » dans le panneau de configuration. Sélectionner « Ajouter ou supprimer des composants Windows », double cliquer sur « Serveur d’applications », sur « Services IIS » puis sur « Services World Wide Web ». Sur la fenêtre qui s’ouvre, cochez « Active Server Pages (ASP) » ainsi que « Services World Wide Web » puis cliquer sur le bouton OK. Lancez l’installation à l’aide du bouton Suivant.

Une fois la copie des fichiers terminée, ouvrez la page http://127.0.0.1 à l’aide d’Internet Explorer. La page devrait être marquée : « En chantier » si IIS fonctionne correctement.

Installation des Services de certificats

Attention : après l’installation des services de certificats, il n’est plus possible de changer le nom ou le domaine du serveur.

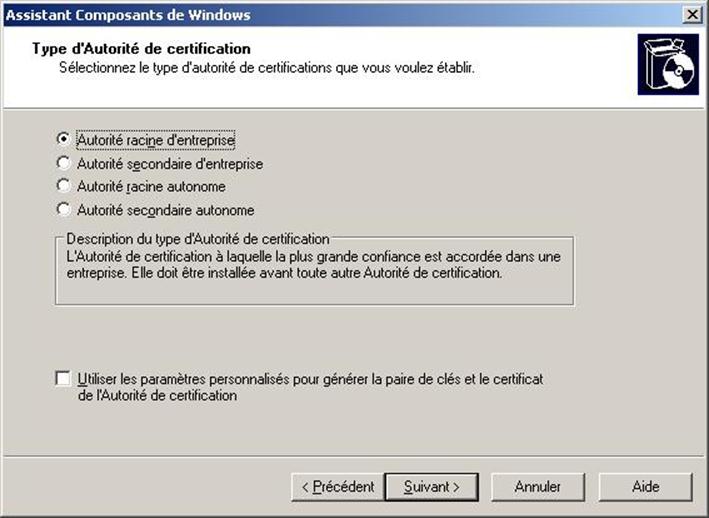

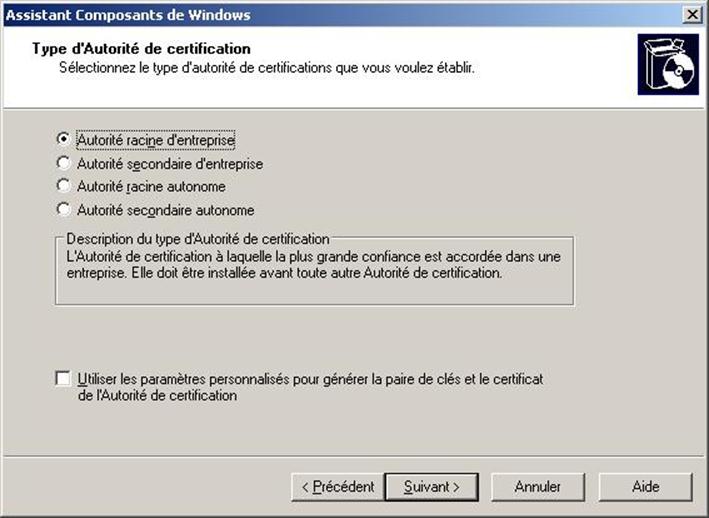

Pour installer une autorité de certification sous Windows Server 2003, il faut se rendre dans « Ajout/Suppression de programmes » dans le panneau de configuration. Sélectionner « Ajouter ou supprimer des composants Windows », cocher « Services de certificats » puis cliquer sur le bouton « Suivant ». La première étape de l’installation consiste à choisir le type d’autorité de certification.

Il existe deux types principaux d’installation :

- Autorité d’entreprise : à utiliser si l’autorité de certification doit délivrer des certificats dans un domaine auquel appartient le serveur (se base sur l’annuaire d’Active Directory). Cette autorité doit-être contrôleur de domaine.

- Autorité autonome : permet de délivrer des certificats dans un réseau comme Internet

Il existe deux niveaux fonctionnels pour chacun de ces deux types d’installation :

- Autorité racine : l’autorité de certification est la première du réseau

- Autorité secondaire : dépend d’une autorité racine

Remarque : Il est possible de spécifier des paramètres avancés pour la génération du couple de clés pour cette autorité de certification, en cochant « Utiliser les paramètres personnalisés ».

Il faut ensuite choisir un nom pour cette autorité de certification ainsi que, dans le cas d’une autorité racine, la période de validité des certificats délivrés. Pour terminer, l’installation propose de changer l’emplacement de la base des certificats et des fichiers journaux. Après avoir validé cette dernière étape, la copie des fichiers nécessaires commence. Une fois l’installation effectuée, un nouveau composant apparait dans le menu « Outils d’administration » : Autorité de certification.

Sécuriser IIS à l’aide du protocole SSL

Il est possible de sécuriser les pages Web du serveur IIS à l’aide du protocole SSL (Secure Sockets Layer). Lors de l’utilisation du SSL, les données qui transiteront entre le demandeur d’un certificat et l’autorité de certification seront cryptées, dans notre cas, cela permettra de sécuriser tous les échanges avec l’autorité de certification.

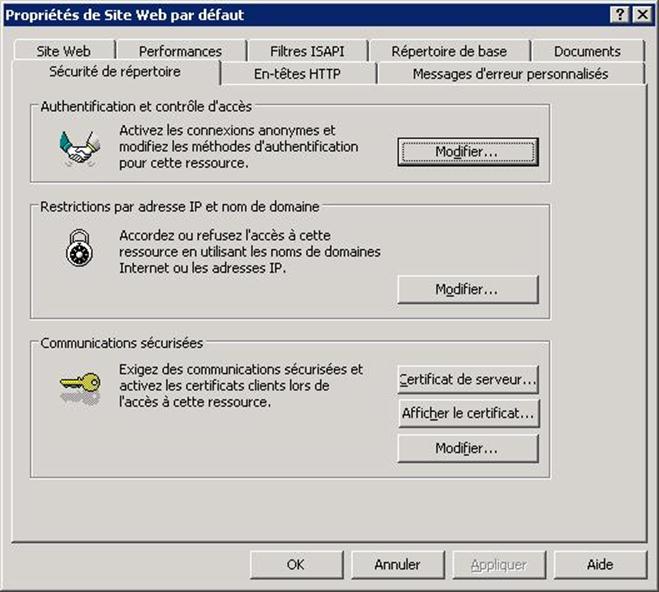

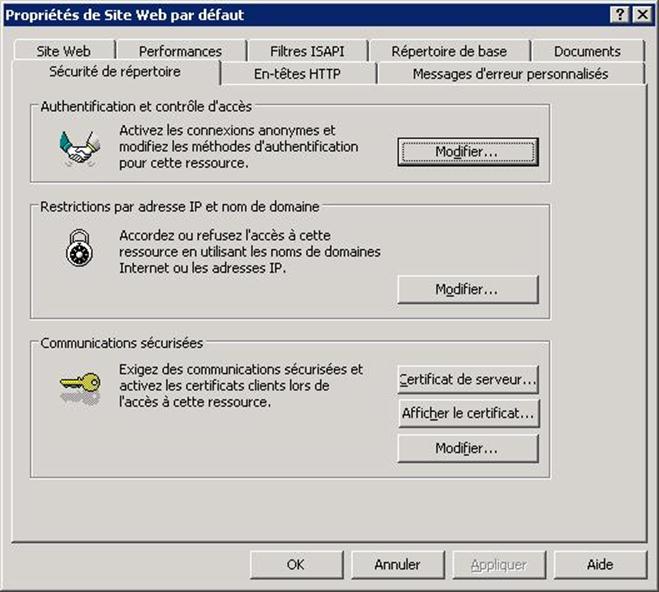

Pour activer SSL sur le serveur IIS, il faut d’abord ouvrir le « Gestionnaire des services Internet (IIS) » dans le menu « Outils d’administration ». Sélectionnez l’ordinateur local, puis « Sites Web ». Effectuez un clique droit sur le « Site Web par défaut » (qui contient le répertoire virtuel CertSrv) et choisissez « Propriétés ».

Dans la fenêtre qui s’affiche, sélectionnez l’onglet « Sécurité du répertoire ».

Sur la page qui s’affiche, cliquez sur le bouton « Certificat de serveur ». Suivez l’assistant pour « Créer un certificat ».

Si votre serveur appartient à un domaine, il est possible de transmettre directement la demande à l’autorité de certification en cliquant sur « Envoyer immédiatement la demande à une autorité de certification en ligne ». Dans le cas contraire choisissez « Préparer la demande, mais ne pas l’envoyer maintenant ».

Choisissez ensuite un nom pour le nouveau certificat, l’organisation et l’unité d’organisation, le nom du site Web et enfin le pays, le département et la région où se situe votre serveur.

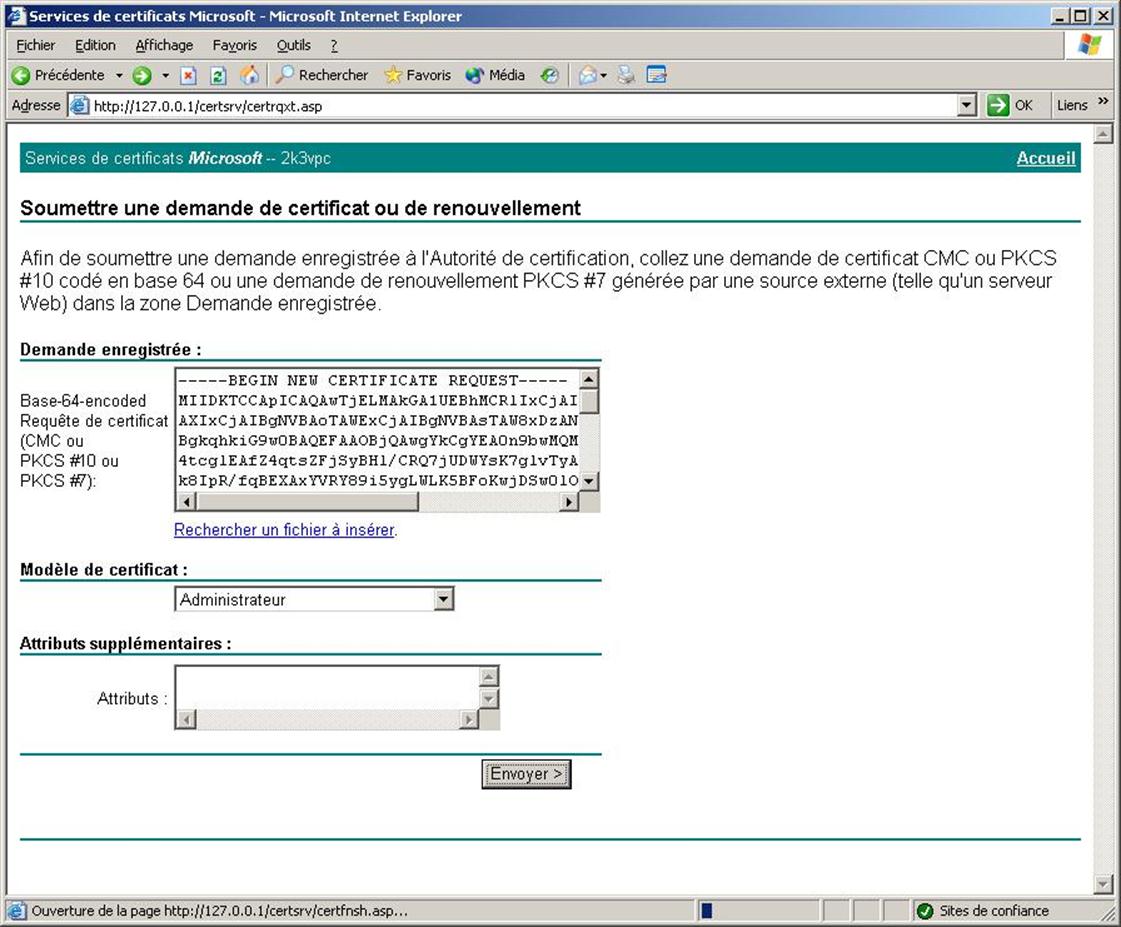

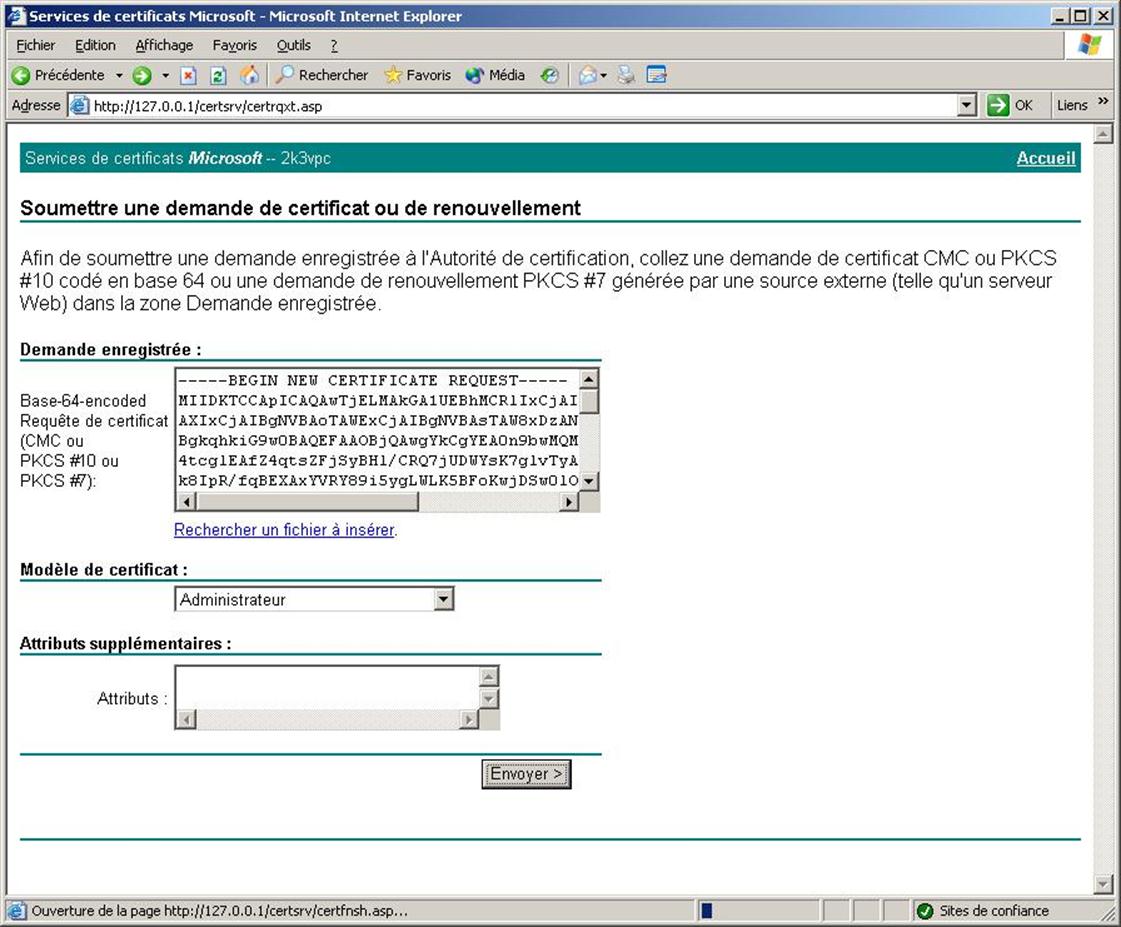

Si vous avez choisi de préparer une demande, il vous faudra l’enregistrer avant de pouvoir générer le certificat en vous rendant sur http://127.0.0.1/certsrv . Vous pourrez alors sélectionner « Demander un certificat », soumettre une « demande de certificat avancée » et enfin « soumettre une demande de certificat en utilisant un fichier CMC ou PCK#10 ».

Dans la zone de texte « Demande enregistrée », collez le contenu du fichier enregistré précédemment (qui se trouve par défaut dans c:\certreq.txt) puis cliquez sur le bouton « Envoyer ».

Dans le cas d’une autorité de certification autonome, vous devrez autoriser manuellement la génération de ce certificat en vous rendant dans « Autorité de certification » dans le menu « Outils d’administration ». Il vous faudra ensuite vous rendre dans les « Demandes en attente », d’effectuer un clique droit sur la demande que vous venez d’émettre afin de pouvoir « Délivrer » ce certificat. Une fois votre autorisation accordée, retournez à l’accueil de la page Web puis « Afficher le statut d’une requête de certificat en attente ». Sélectionnez votre demande puis « Télécharger le certificat » sur votre disque dur. Fermez alors le navigateur Internet.

Revenez dans les propriétés du Site Web d’IIS, dans l’onglet « Sécurité du répertoire ». Cliquez à nouveau sur le bouton « Certificat de serveur » puis « Traitez la demande en attente ». Sélectionnez le certificat que vous venez d’enregistrer. Votre serveur IIS dispose donc maintenant de son propre certificat garantissant aux yeux des utilisateurs son identité et il ne reste plus qu’à activer le protocole SSL sur ce site Web.

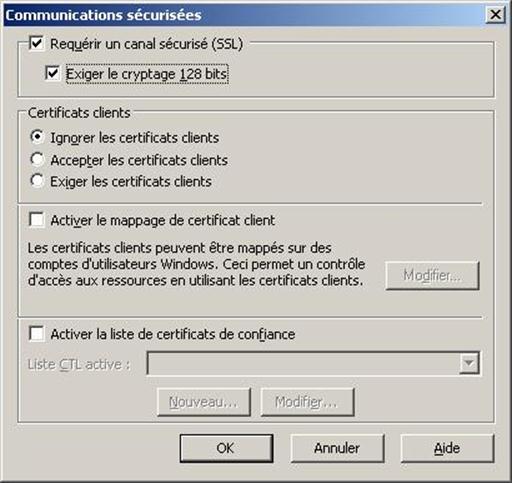

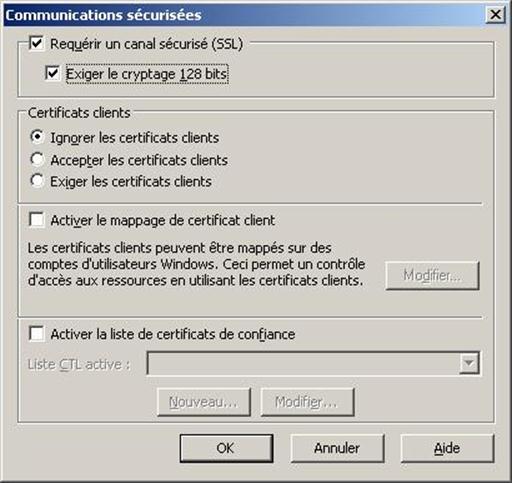

Pour cela, toujours dans l’onglet « Sécurité du répertoire », cliquez sur le bouton « Modifier » et cochez « Requérir un canal sécurisé (SSL) » ainsi qu’ « Exiger le cryptage 128 bits ». Enregistrez la configuration et fermez le Gestionnaire des services Internet. L’interface Web de l’autorité de certification est désormais accessible en entrant l’url suivante : https://nom-de-lautorite/certsrv.

Création des comptes RMS dans l’AD

Ajouter adrmsadmin dans les administrateurs locaux du serveur SQL 2005

Pour ajouter ADRMSADMIN au groupe Administrateurs local

- Connectez-vous à ADRMS-SRV sous le compte CPANDL\Administrateur ou sous un autre compte d’utilisateur appartenant au groupe Administrateurs local.

- Cliquez sur Démarrer, sur Outils d’administration, puis sur Gestion de l’ordinateur.

- Développez Outils système, puis Utilisateurs et groupes locaux et cliquez sur Groupes.

- Cliquez avec le bouton droit sur Administrateurs, cliquez sur Ajouter au groupe, cliquez sur Ajouter, tapez ADRMSADMIN dans la zone Entrez les noms d’objets à sélectionner (exemples), puis cliquez sur OK.

- Cliquez sur OK, puis fermez Gestion de l’ordinateur.

Ajouter adrmsadmin dans les administrateurs locaux du serveur RMS

Pour ajouter ADRMSADMIN au groupe Administrateurs local

- Connectez-vous à ADRMS-SRV sous le compte CPANDL\Administrateur ou sous un autre compte d’utilisateur appartenant au groupe Administrateurs local.

- Cliquez sur Démarrer, sur Outils d’administration, puis sur Gestion de l’ordinateur.

- Développez Outils système, puis Utilisateurs et groupes locaux et cliquez sur Groupes.

- Cliquez avec le bouton droit sur Administrateurs, cliquez sur Ajouter au groupe, cliquez sur Ajouter, tapez ADRMSADMIN dans la zone Entrez les noms d’objets à sélectionner (exemples), puis cliquez sur OK.

-

Cliquez sur OK, puis fermez Gestion de l’ordinateur.

Ajouter le rôle IIS sur le serveur RMS

Installer le role IIS sur le serveur RMS.

Ajouter le rôle AD RMS

Se connecter en tant que adrmsadmin sur le serveur RMS

Pour ajouter le rôle serveur AD RMS

- Connectez-vous à ADRMS-SRV en tant que cpandl\ADRMSADMIN.

- Cliquez sur Démarrer, pointez sur Outils d’administration, puis cliquez sur Gestionnaire de serveur.

- Si la boîte de dialogue Contrôle de compte d’utilisateur apparaît, confirmez que l’action affichée est celle que vous souhaitez, puis cliquez sur Continuer.

- Dans la zone Résumé des rôles, cliquez sur Ajouter des rôles. L’Assistant Ajout de rôles s’ouvre.

- Lisez la section Avant de commencer, puis cliquez sur Suivant.

- Dans la page Sélectionner des rôles de serveurs, activez la case à cocher Services AD RMS (Active Directory Rights Management Services).

- La page Services de rôle apparaît. Elle contient des informations concernant les fonctionnalités et services de rôle dépendants AD RMS. Vérifiez que Serveur Web (IIS), Service d’activation des processus Windows et Message Queuing sont répertoriés, puis cliquez sur Ajouter les services de rôle requis. Cliquez sur Suivant.

- Lisez la page d’introduction à AD RMS, puis cliquez sur Suivant.

- Dans la page Sélectionner les services de rôle, vérifiez que la case à cocher Active Directory Rights Management Server est activée, puis cliquez sur Suivant.

- Sélectionnez l’option Créer un nouveau cluster AD RMS, puis cliquez sur Suivant.

- Sélectionnez l’option Utiliser un autre serveur de base de données.

- Cliquez sur Sélectionner, tapez ADRMS-DB dans la boîte de dialogue Sélectionner un ordinateur, puis cliquez sur OK.

- Dans Instance de base de données, cliquez sur Par défaut puis sur Valider.

- Cliquez sur Suivant.

- Cliquez sur Spécifier, tapez CPANDL\ADRMSSRVC, tapez le mot de passe du compte, cliquez sur OK puis sur Suivant.

- Vérifiez que l’option Utiliser le stockage de clé AD RMS géré de manière centralisée est sélectionnée, puis cliquez sur Suivant.

- Tapez un mot de passe fort dans les zones Mot de passe et Confirmer le mot de passe, puis cliquez sur Suivant.

- Choisissez le site Web où AD RMS sera installé, puis cliquez sur Suivant. Dans une installation qui fait appel aux paramètres par défaut, le nom du seul site Web disponible doit être Site Web par défaut.

- Sélectionnez l’option Utiliser une connexion SSL chiffrée (https://).

- Dans la zone Nom de domaine complet, tapez adrms-srv.cpandl.com et cliquez sur Valider. Si la validation réussit, le bouton Suivant devient actif. Cliquez sur Suivant.

- Sélectionnez l’option Choisir un certificat existant pour le chiffrement SSL, cliquez sur le certificat qui a été importé pour ce cluster AD RMS, puis cliquez sur Suivant.

- Tapez un nom significatif qui vous permettra d’identifier le cluster AD RMS dans la zone Nom convivial, puis cliquez sur Suivant.

- Vérifiez que l’option Enregistrer le point de connexion de service AD RMS maintenant est sélectionnée, puis cliquez sur Suivant pour que le point de connexion de service AD RMS soit enregistré dans Active Directory au cours de l’installation.

- Lisez la page Introduction au serveur Web (IIS), puis cliquez sur Suivant.

- Conservez les sélections par défaut pour le serveur Web et cliquez sur Suivant.

- Cliquez sur Installer pour déployer AD RMS sur l’ordinateur. L’installation peut prendre 1 heure.

- Cliquez sur Terminer.

- Déconnectez-vous du serveur, puis reconnectez-vous pour mettre à jour le jeton de sécurité du compte d’utilisateur connecté. Le compte d’utilisateur qui est connecté lorsque le rôle serveur AD RMS est installé devient automatiquement membre du groupe local Administrateurs d’entreprise AD RMS. Pour administrer AD RMS, un utilisateur doit être membre de ce groupe.

Enlever du groupe enterprise admins, adrmsadmin