Depuis la mise à jour KB2584066, impossible de faire fonctionner RMS avec des clients office 2010.

« An unexpected error has occurred while trying to restrict permissions to your document. Contact your administrator for assistance. »

Un changement de comportement dans le client Office 2010 au niveau de la chaîne de connexion bloque l’accès au serveur RMS pour la validation des licences.

Ce soucis vient de la chaine et surtout de la notation explicite du port ssl avec :443.

Dans le répertoire %localappdata%\Microsoft\DRM\ sont stockés les droits numériques (DRM).

Dans les fichiers GIC-*.drm qui ont été téléchargés lors de l’acquisition des droits, est stocké de chemin du serveur monserveur.mondomaine.com:443. Ce chemin est le SCP (Service Connection Point)

Pour corriger ce problème avant que Microsoft sorte un correctif, il faut agir à deux endroits

1) sur le serveur RMS pour qu’il diffuse un SCP correct

2) sur les clients existants de RMS pour aller supprimer dans les profils les fichiers GIC-*.drm

Archives de catégorie : Sécurité

Installation de BitLocker sur un poste Windows 7 Ultimate-Enterprise ou Windows Vista sans puce TPM (Trusted Platform Module)

Normalement pour installer BitLocker et chiffrer le contenu d’un poste il faut utiliser une puce TPM. Mais pour diverses raisons vous n’avez pas de puce dans votre ordinateur.

Exemple: la machine virtuelle sous Hyper V.

Nous pouvons donc détourner l’installation de BitLocker en stockant la clé de chiffrement sur une disquette.

Nous utiliserons la procédure suivante:

1) Etape 1: Création de la machine virtuelle avec Windows 7 Ultimate-Enterprise ou Windows Vista

Nous faisons une installation standard à base de “suivant-suivant”

2) Nous ajoutons une disquette à notre ordinateur virtuel

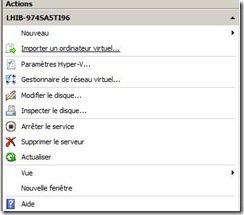

Dans le menu nouveau du gestionnaire Hyper V, nous ajoutons une disquette

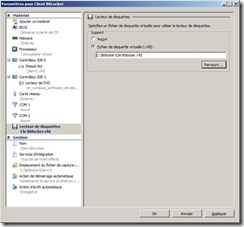

Puis nous l’ajoutons à la machine virtuelle dans sa configuration

Ne pas oublier de formater la disquette

3) Etape 3: Nous désactivons le besoin de la Puce TPM par une stratégie de groupe

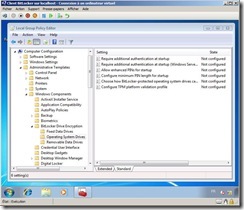

Nous démarrons gpedit.msc ( en local sur la machine Windows 7) ou gpmc ( si nous avons un domaine mais il faudra alors affecter la stratégie).

Dans la partie Ordinateur de la stratégie

Dans les Administratives templates puis dans Windows Compenents puis dans Bitlocker Drive Encryption et enfin dans operating System Drives

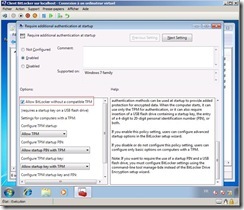

Nous choisissons la stratégie Require Additional authentification at Sartup. Nous activons la stratégie. Et nous sélectionnons l’option Allow Bitlocker Without compatible TPM.

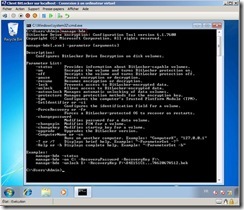

4) Etape 4: Nous ouvrons ensuite une ligne de commande en administrateur sur le poste

Nous utilisons le script fourni par Microsoft manage-bde.wsf si nous sommes en vista mais en Windows 7 nous avons un .exe manage-bde.exe pour procéder au chiffrement du lecteur C: et nous stockons la clé de chiffrement sur le lecteur A: ( notre disquette)

bde veut dire Bitlocker Drive Encryption.

la ligne de commande sur Windows 7 est la suivante:

-on pour activer le chiffrement

C: pour le lecteur à chiffrer

-RecoveryPassword

-RecoveryKey A:

-StartupKey A: pour chiffrer le lecteur de démarrage

manage-bde –on C: –RecoveryPassword –RecoveryKey A: –StartupKey A:

Sur Vista on utilise le script

cscript c:\Windows\System32\manage-bde.wsf -on C: -rp -sk A:

Au reboot de la machine le chiffrement est effectif, vous pouvez vérifier par la commande suivante:

manage-bde –status C:

Si le chiffrement n’est pas actif vous avez celà

Si le chiffrement a commencé vous avez cet écran:

Si vous changer de Vista vers Windows 7 vous pouvez mettre à jour la version du chiffrement par la commande

manage-bde –upgrade c: